1. Un maillon faible qui devient point d’entrée

Ce week-end, entre le 19 et le 21 septembre, trois grands aéroports européens – Brussels Airport, Heathrow et Berlin Brandenburg – ont vu leur fonctionnement basculer dans le chaos.

Le problème ne venait ni des avions, ni des systèmes de sécurité aérienne. La panne concernait un logiciel bien plus discret : MUSE, développé par Collins Aerospace, qui gère la gestion des bagages dans plus de 170 aéroports à travers le monde.

Ce qui semble être une tâche logistique secondaire s’est transformée en point de défaillance critique. Car sans bagages correctement enregistrés et suivis, impossible de faire tourner normalement un aéroport. Résultat :

-

50 % des vols annulés à Brussels Airport

-

Files d’attente de plus de 3 heures à Heathrow

-

Plus de 35 000 passagers affectés

-

Retour aux étiquettes manuscrites

Pendant ce temps, Frankfurt, Zurich et Paris CDG sont restés opérationnels. Pourquoi ? Parce qu’ils n’utilisaient pas MUSE.

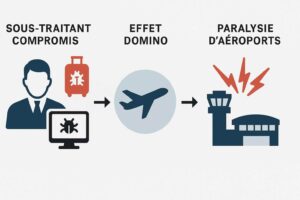

2. Comment l’attaque a fonctionné

L’enquête a attribué l’attaque au groupe BianLian, déjà connu dans le secteur. Leur stratégie a été redoutablement simple et efficace :

-

Reconnaissance ciblée : le groupe connaissait déjà Collins Aerospace après une compromission en 2023.

-

Exploitation d’une vulnérabilité connue : ils ont utilisé ProxyShell, une faille dans les serveurs Microsoft Exchange, toujours présente dans certains environnements mal corrigés.

-

Choix du timing : l’attaque a été déclenchée un vendredi soir à 23h, moment où les équipes IT sont réduites.

-

Effet domino : en compromettant le fournisseur centralisé, ils ont paralysé en cascade tous les aéroports dépendants de MUSE.

Là où un ransomware classique visait à extorquer de l’argent, ici l’objectif était clair : créer la paralysie opérationnelle.

3. Les enseignements à tirer

Cette attaque illustre trois leçons essentielles :

🔑 Le mythe du fournisseur “sans risque”

Un logiciel de bagages ne semble pas stratégique. Pourtant, en l’absence de redondance, sa défaillance a stoppé l’activité entière de plusieurs hubs européens.

🔑 La vulnérabilité de la supply chain

Vous pouvez protéger vos propres serveurs, mais si vos fournisseurs critiques sont compromis, c’est toute votre organisation qui tombe. La sécurité d’un écosystème est celle de son maillon le plus faible.

🔑 L’importance de l’architecture et de la diversification

Les aéroports qui avaient diversifié leurs systèmes ont continué à fonctionner. Ceux qui dépendaient d’un seul fournisseur ont été bloqués.

4. Pourquoi cette attaque nous concerne tous

On pourrait penser que cette histoire ne concerne que l’aéronautique. Mais elle met en lumière un point central : la cybersécurité est transversale et multisectorielle.

-

Une brèche dans la gestion des bagages = paralysie des aéroports.

-

Une attaque sur un fournisseur cloud = paralysie de milliers d’entreprises.

-

Une vulnérabilité dans un sous-traitant logistique = blocage d’une chaîne d’approvisionnement entière.

La cybersécurité n’est donc pas seulement une affaire d’IT. C’est une question de résilience opérationnelle pour tous les secteurs : santé, transport, énergie, administrations.

Conclusion

Conclusion

Cette attaque de BianLian nous rappelle que la menace ne vient pas toujours d’où on l’attend. Un logiciel considéré comme périphérique peut, s’il est compromis, avoir un impact systémique majeur.

👉 Comprendre que la cybersécurité est transversale et multisectorielle, c’est accepter que la protection de nos systèmes ne se limite pas à nos propres infrastructures, mais s’étend à l’ensemble de nos partenaires et fournisseurs.

Dans un monde interconnecté, la sécurité des autres est aussi la nôtre.