Quand un vieux pilote fax devient une faille critique

L’histoire d’un fantôme numérique qui refait surface

C’est une histoire presque ironique, digne d’un roman de science-fiction : un petit morceau de code oublié, destiné à faire fonctionner les modems fax des années 2000, s’est révélé être, en 2025, une porte d’entrée redoutable dans les ordinateurs modernes.

Le pilote fautif, baptisé ltmdm64.sys, provient d’un constructeur désormais disparu — Agere/LSI — et il dormait tranquillement dans les entrailles de Windows depuis près de vingt ans.

Jusqu’à ce qu’un chercheur en sécurité découvre que ce vestige technologique permettait à un attaquant de prendre le contrôle total d’un système, en contournant toutes les protections.

Microsoft a jugé la situation suffisamment sérieuse pour adopter une décision rare : supprimer le pilote du système lors de la mise à jour d’octobre 2025, au lieu de tenter un correctif. Et pour cause : la vulnérabilité est activement exploitéedans la nature.

Le plus surprenant, c’est que même les utilisateurs qui n’ont jamais possédé de modem ou de fax sont concernés.

Un héritage numérique devenu vulnérabilité

Pour comprendre cette faille, il faut remonter à une époque où l’ordinateur était encore connecté au monde par un câble téléphonique. Les modems analogiques permettaient d’envoyer des fax ou de se connecter à Internet via une ligne RTC.

Windows intégrait donc, par défaut, une série de pilotes pour reconnaître ces périphériques.

Parmi eux : ltmdm64.sys, conçu pour gérer les modems Agere/LSI.

Ce composant n’a plus servi depuis des années, mais il est resté présent dans les versions successives du système. Et c’est là que le bât blesse.

Car un pilote, même inactif, reste chargeable en mémoire. Et celui-ci contenait une faille d’élévation de privilèges locale (LPE).

En clair, si un pirate parvient à déposer un programme sur un poste — via un phishing, une macro Word ou une extension malveillante — il peut ensuite exploiter cette faille pour devenir administrateur du système, c’est-à-dire s’attribuer tous les droits possibles.

À ce stade, les portes sont grandes ouvertes : il peut désactiver l’antivirus, masquer sa présence, installer des logiciels persistants, ou encore prendre le contrôle d’autres machines du réseau.

C’est une faille dite “de second étage” : elle ne permet pas d’entrer, mais elle permet de régner une fois à l’intérieur.

Microsoft choisit l’éradication

Habituellement, quand une vulnérabilité est découverte, Microsoft publie un correctif.

Mais cette fois, la firme de Redmond a tranché autrement. Le pilote étant ancien, peu documenté et appartenant à un fournisseur tiers disparu, le corriger aurait été risqué et coûteux.

Résultat : le 14 octobre 2025, le pilote ltmdm64.sys a été purement supprimé des mises à jour Windows.

Tous les systèmes à jour ne le contiennent plus.

Mais pour les organisations qui utilisent encore d’anciens modems fax — dans certaines administrations, hôpitaux ou usines — cela signifie aussi la fin du support matériel.

Un choix assumé par Microsoft : mieux vaut perdre une fonction obsolète que conserver une faille exploitable par les cybercriminels.

Une menace silencieuse pour toutes les entreprises

Contrairement à une attaque spectaculaire diffusée par Internet, cette faille agit dans l’ombre.

Elle nécessite que l’attaquant ait déjà un pied dans le système, mais elle devient alors un levier de puissance dévastateur.

C’est exactement le type de vulnérabilité recherché par les groupes de ransomware ou les opérations d’espionnage (APT) : une brique fiable pour élever leurs privilèges, contourner les défenses, et déclencher l’attaque finale.

Même les machines virtuelles ou les postes administratifs, dépourvus de tout modem, peuvent être touchés, car le pilote est parfois intégré dans les images système réutilisées à grande échelle (VDI, templates SCCM, etc.).

Autrement dit : si le fichier est sur votre disque, vous êtes vulnérable.

Comment savoir si vous êtes exposé ?

La vérification est simple.

Sur Windows, recherchez le fichier suivant :

C:\Windows\System32\drivers\ltmdm64.sysS’il est présent après la mise à jour d’octobre 2025, votre système n’est pas à jour ou votre image a réintroduit le pilote.

Les entreprises peuvent aussi automatiser la recherche via PowerShell ou leur outil EDR, en interrogeant les événements de chargement de pilotes (DriverLoad) pour détecter tout résidu de ltmdm64.sys.

La remédiation : agir vite et bien

Le mot d’ordre est simple : patcher immédiatement.

Installer les mises à jour cumulatives d’octobre 2025 est la seule manière sûre d’éliminer le pilote.

Pour les environnements où le déploiement est plus lent, des mesures temporaires existent :

-

bloquer explicitement le pilote via WDAC (Windows Defender Application Control) ;

-

activer HVCI / Memory Integrity, qui empêche le chargement de pilotes non sécurisés ;

-

supprimer le pilote du Driver Store via pnputil.

Une fois la correction appliquée, il est recommandé de :

-

changer les mots de passe administratifs locaux (via LAPS) ;

-

vérifier que l’antivirus et les protections EDR sont actifs ;

-

inspecter les traces système pour détecter d’éventuelles persistances.

Les implications réglementaires : un cas d’école NIS2 et DORA

Au-delà du risque technique, cette affaire illustre les nouvelles exigences de conformité européennes.

La directive NIS2, qui s’appliquera dès 2025 à de nombreux secteurs essentiels (énergie, santé, transport, services publics), impose de notifier toute faille de sécurité majeure sous 72 heures.

Le règlement DORA, pour le secteur financier, est encore plus strict : la notification initiale doit être faite dans les 4 à 24 heures.

Même si aucune donnée personnelle n’a fuité, un incident d’élévation de privilèges peut être considéré comme un événement significatif, s’il compromet la continuité ou la disponibilité d’un service.

Les entreprises doivent donc non seulement corriger la faille, mais aussi documenter leurs actions et préparer un rapport pour les autorités compétentes.

Les leçons à tirer : la dette technique, une menace invisible

Cette vulnérabilité agit comme un miroir : elle nous montre le coût caché de notre dette technique.

Chaque ligne de code, chaque pilote oublié, chaque fonction maintenue “pour compatibilité” peut devenir, un jour, un risque de sécurité.

Dans un environnement numérique où tout va vite, il est tentant de conserver les vieilles briques logicielles pour ne pas “casser” la chaîne. Mais cette inertie finit par se payer cher.

En choisissant de supprimer le pilote plutôt que de le corriger, Microsoft envoie un message clair :

le progrès en cybersécurité passe aussi par le nettoyage du passé.

Un avertissement pour l’avenir

Le cas de ltmdm64.sys n’est pas isolé.

Des dizaines de pilotes hérités — pour d’anciens périphériques, cartes réseau ou chipsets — dorment encore dans nos systèmes.

Ils sont rarement audités, souvent signés avec d’anciennes clés, et peuvent représenter autant de portes d’entrée potentielles pour les attaquants.

La solution ?

-

Intégrer un inventaire complet des pilotes (Software Bill of Materials, ou SBOM) dans la gestion de la sécurité.

-

Activer les protections modernes de Windows (WDAC, ASR, HVCI).

-

Nettoyer les images de déploiement et bannir tout composant inutile.

-

Mettre en place des tests d’intrusion réguliers pour vérifier l’efficacité des mesures.

En conclusion

Ce que révèle cette affaire, c’est qu’un simple fichier vieux de vingt ans peut encore mettre en péril la cybersécurité mondiale.

Ce n’est pas seulement une histoire technique : c’est un rappel philosophique sur notre rapport au progrès.

L’innovation ne consiste pas seulement à ajouter du nouveau, mais aussi à oser retirer ce qui n’a plus lieu d’être.

Un fax oublié peut paraître anecdotique.

Mais dans le monde numérique, les fantômes du passé savent encore, parfois, faire trembler le présent.

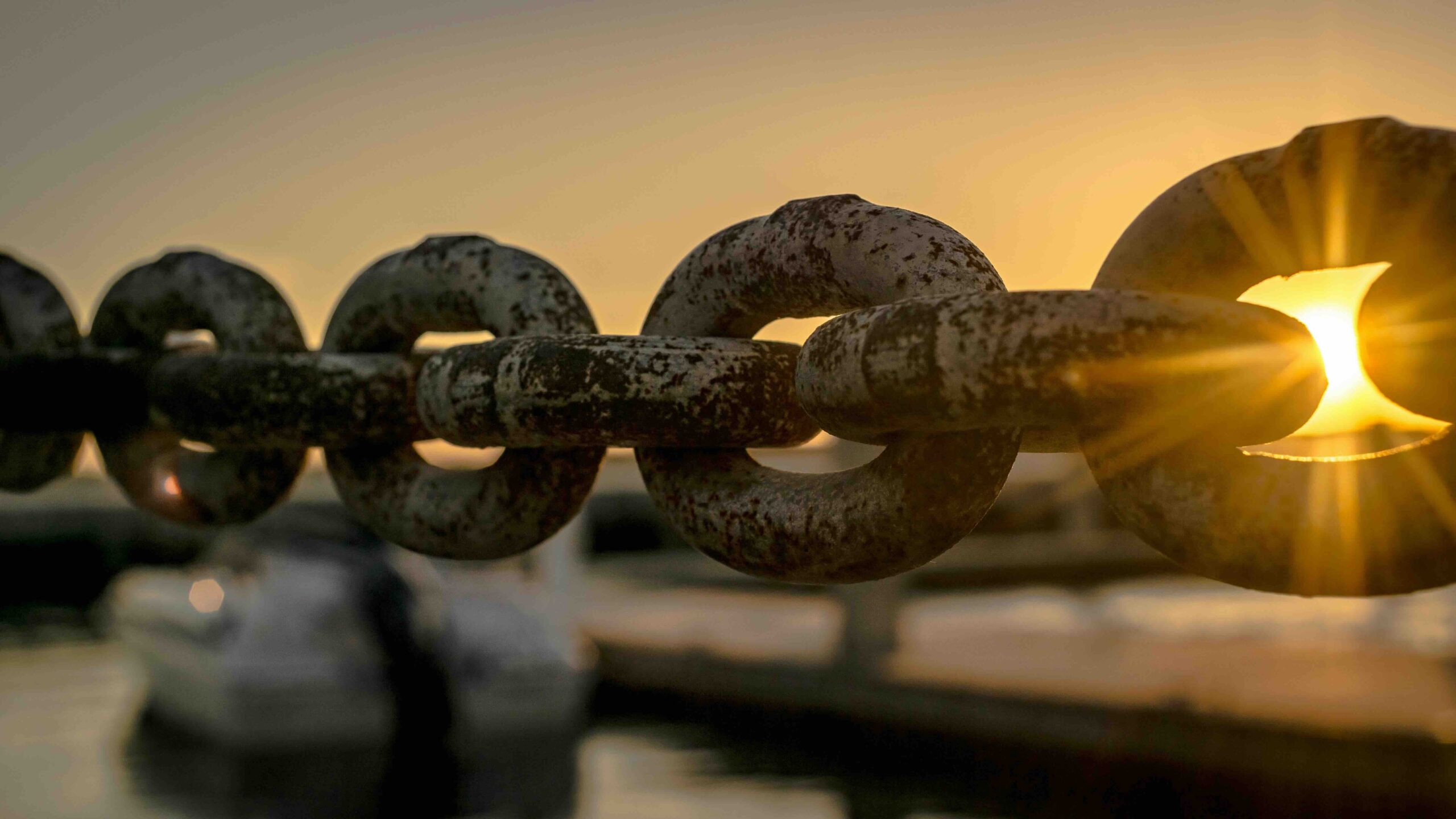

Chaîne d’approvisionnement numérique : la bombe à retardement de la cybersécurité

À l’horizon 2025, près d’une entreprise sur deux pourrait être victime d’une cyberattaque via ses fournisseurs. Le cabinet Gartner estime que ces incidents ont déjà augmenté de 300 % depuis 2021. Une tendance lourde qui révèle un changement de stratégie des cybercriminels : plutôt que d’attaquer les grandes entreprises directement, mieux protégées, ils s’infiltrent par leurs prestataires.

Pourquoi les sous-traitants sont devenus la cible idéale

La logique des attaquants est implacable : un seul fournisseur compromis peut ouvrir la voie à des milliers de victimes. Les sous-traitants, souvent moins armés en cybersécurité que leurs clients, représentent une faille systémique.

À cela s’ajoute un élément psychologique : la confiance implicite accordée aux partenaires. Or, cette confiance est précisément ce que les cybercriminels exploitent.

Les chiffres en témoignent. En 2024, la moitié des incidents rapportés dans l’Union européenne concernaient des secteurs hautement stratégiques – santé, énergie, transport – tous dépendants de chaînes de sous-traitance.

Des impacts qui dépassent l’informatique

Les attaques sur la chaîne d’approvisionnement ne se limitent pas à une panne passagère. Elles entraînent des pertes économiques, juridiques et réputationnelles.

-

4,91 millions de dollars : coût moyen d’un incident prévu en 2025.

-

267 jours : temps moyen nécessaire pour se remettre d’une attaque.

-

138 milliards de dollars : pertes globales estimées d’ici 2031.

-

40 % des cyberattaques ciblent déjà les PME et TPE, avec un coût moyen de 59 000 € par incident.

Pour une petite structure, ces chiffres se traduisent souvent par des semaines d’arrêt d’activité – et parfois, la faillite.

Trois attaques qui ont marqué un tournant

Certaines affaires récentes ont montré la puissance de l’effet domino :

-

SolarWinds : 18 000 organisations espionnées pendant 14 mois.

-

Kaseya : 1 500 entreprises paralysées via leurs prestataires IT.

-

MOVEit : 93,3 millions de personnes exposées à la suite d’une seule faille.

Ces cas démontrent qu’une vulnérabilité unique peut provoquer une onde de choc mondiale.

Comment renforcer la résilience ?

La cybersécurité ne peut plus se limiter aux frontières de l’entreprise. Elle doit inclure tout l’écosystème de partenaires. Parmi les pistes incontournables :

-

Cartographier ses dépendances grâce à un inventaire des composants logiciels (SBOM).

-

Adopter le principe de Zero Trust : ne jamais faire confiance par défaut, même à ses fournisseurs.

-

Surveiller en continu les activités suspectes, comme le recommande l’ANSSI.

-

Évaluer la robustesse des prestataires, exigence centrale du règlement européen DORA.

-

S’appuyer sur des normes reconnues, telles que l’ISO 27001, pour prouver la solidité de ses dispositifs.

L’intelligence artificielle, alliée ou menace ?

L’IA amplifie la course entre attaquants et défenseurs.

-

Côté pirates : intrusions automatisées, phishing ultra-ciblé, exploitation de failles à grande échelle.

-

Côté entreprises : détection prédictive, analyse comportementale, réponse rapide aux incidents.

Le retard d’adoption de ces outils par les sous-traitants pourrait aggraver leur vulnérabilité.

Une pression réglementaire accrue

Les institutions européennes durcissent les règles. Les prestataires ne peuvent plus se défausser :

-

NIS2 engage directement la responsabilité des dirigeants en cas de manquement.

-

DORA impose des clauses contractuelles et une surveillance accrue des fournisseurs TIC critiques.

-

RGPD oblige à notifier toute violation de données dans les 72 heures, sous peine de sanctions pouvant atteindre 4 % du chiffre d’affaires mondial.

-

CaRE, plus adapté aux PME, combine prévention, détection et indemnisation.

De la dépendance à la responsabilité

La cybersécurité n’est plus une affaire réservée aux spécialistes techniques. Elle est devenue un enjeu stratégique et vital pour la survie des entreprises.

Chaque sous-traitant doit comprendre qu’il est un maillon critique de la chaîne de valeur, qu’il peut devenir la porte d’entrée d’une cyberattaque, et qu’il engage désormais sa responsabilité légale et économique dans la résilience de ses clients.

👉 La question à poser à chaque dirigeant est simple : votre entreprise a-t-elle cartographié ses dépendances et évalué la robustesse cyber de ses fournisseurs ?

Parce qu’à l’ère numérique, la faiblesse de vos partenaires peut devenir… votre chute.

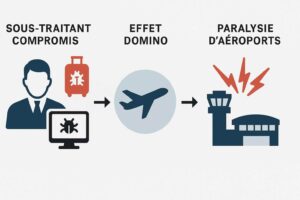

Cyberattaque majeure : comment un logiciel de bagages paralyse trois aéroports européens

1. Un maillon faible qui devient point d’entrée

Ce week-end, entre le 19 et le 21 septembre, trois grands aéroports européens – Brussels Airport, Heathrow et Berlin Brandenburg – ont vu leur fonctionnement basculer dans le chaos.

Le problème ne venait ni des avions, ni des systèmes de sécurité aérienne. La panne concernait un logiciel bien plus discret : MUSE, développé par Collins Aerospace, qui gère la gestion des bagages dans plus de 170 aéroports à travers le monde.

Ce qui semble être une tâche logistique secondaire s’est transformée en point de défaillance critique. Car sans bagages correctement enregistrés et suivis, impossible de faire tourner normalement un aéroport. Résultat :

-

50 % des vols annulés à Brussels Airport

-

Files d’attente de plus de 3 heures à Heathrow

-

Plus de 35 000 passagers affectés

-

Retour aux étiquettes manuscrites

Pendant ce temps, Frankfurt, Zurich et Paris CDG sont restés opérationnels. Pourquoi ? Parce qu’ils n’utilisaient pas MUSE.

2. Comment l’attaque a fonctionné

L’enquête a attribué l’attaque au groupe BianLian, déjà connu dans le secteur. Leur stratégie a été redoutablement simple et efficace :

-

Reconnaissance ciblée : le groupe connaissait déjà Collins Aerospace après une compromission en 2023.

-

Exploitation d’une vulnérabilité connue : ils ont utilisé ProxyShell, une faille dans les serveurs Microsoft Exchange, toujours présente dans certains environnements mal corrigés.

-

Choix du timing : l’attaque a été déclenchée un vendredi soir à 23h, moment où les équipes IT sont réduites.

-

Effet domino : en compromettant le fournisseur centralisé, ils ont paralysé en cascade tous les aéroports dépendants de MUSE.

Là où un ransomware classique visait à extorquer de l’argent, ici l’objectif était clair : créer la paralysie opérationnelle.

3. Les enseignements à tirer

Cette attaque illustre trois leçons essentielles :

🔑 Le mythe du fournisseur “sans risque”

Un logiciel de bagages ne semble pas stratégique. Pourtant, en l’absence de redondance, sa défaillance a stoppé l’activité entière de plusieurs hubs européens.

🔑 La vulnérabilité de la supply chain

Vous pouvez protéger vos propres serveurs, mais si vos fournisseurs critiques sont compromis, c’est toute votre organisation qui tombe. La sécurité d’un écosystème est celle de son maillon le plus faible.

🔑 L’importance de l’architecture et de la diversification

Les aéroports qui avaient diversifié leurs systèmes ont continué à fonctionner. Ceux qui dépendaient d’un seul fournisseur ont été bloqués.

4. Pourquoi cette attaque nous concerne tous

On pourrait penser que cette histoire ne concerne que l’aéronautique. Mais elle met en lumière un point central : la cybersécurité est transversale et multisectorielle.

-

Une brèche dans la gestion des bagages = paralysie des aéroports.

-

Une attaque sur un fournisseur cloud = paralysie de milliers d’entreprises.

-

Une vulnérabilité dans un sous-traitant logistique = blocage d’une chaîne d’approvisionnement entière.

La cybersécurité n’est donc pas seulement une affaire d’IT. C’est une question de résilience opérationnelle pour tous les secteurs : santé, transport, énergie, administrations.

Conclusion

Conclusion

Cette attaque de BianLian nous rappelle que la menace ne vient pas toujours d’où on l’attend. Un logiciel considéré comme périphérique peut, s’il est compromis, avoir un impact systémique majeur.

👉 Comprendre que la cybersécurité est transversale et multisectorielle, c’est accepter que la protection de nos systèmes ne se limite pas à nos propres infrastructures, mais s’étend à l’ensemble de nos partenaires et fournisseurs.

Dans un monde interconnecté, la sécurité des autres est aussi la nôtre.

SharePoint Under Fire: When Collaboration Becomes a Gateway to Cyberattacks!

Le scénario cauchemardesque que personne ne voulait voir se réaliser est en train de se produire :

Microsoft SharePoint, la célèbre plateforme de collaboration utilisée par des milliers d’entreprises dans le monde, fait l’objet d’une attaque massive exploitant des failles zero-day

En termes simples : des vulnérabilités inconnues jusqu’à récemment, pour lesquelles aucun correctif n’était disponible.

La situation est critique, et le temps presse pour de nombreuses organisations.

Talon d’Achille exposé :

CVE-2025-53770

et ses sinistres consœurs

Imaginez que vos bureaux soient une forteresse — mais qu’un attaquant découvre une porte secrète inconnue même de vos architectes.

C’est exactement ce qui se passe avec les vulnérabilités zero-day comme CVE-2025-53770, récemment mise en lumière.

Cette faille — ainsi que CVE-2025-49706 et CVE-2025-49704 — exploite la manière dont SharePoint traite des données non fiables.

L’attaque expliquée : comment exploite-t-on cette faille ?

Le cœur du problème : la désérialisation de données non fiables et la manipulation des MachineKeys de SharePoint.

En clair : SharePoint reçoit certaines instructions sous forme sérialisée — des données structurées censées être converties en commandes exécutables.

Mais si un attaquant parvient à modifier ces données avant la désérialisation, il peut tromper SharePoint.

C’est comme si vous donniez à un robot un faux ordre lui disant de voler vos clés.

Dans le cas de SharePoint, cela permet :

-

Exécution de code à distance (RCE) – le Graal du cybercriminel.

L’attaquant peut envoyer des commandes personnalisées que SharePoint exécutera comme si elles étaient légitimes.

C’est comme prendre le contrôle du cerveau de votre système.

-

Vol des clés cryptographiques (MachineKeys) – ces clés sont les clés maîtresses de votre royaume numérique.

Elles servent à chiffrer les données sensibles et à authentifier les utilisateurs.

Une fois volées, les attaquants peuvent se faire passer pour n’importe qui — même après application des correctifs.

-

Déploiement de web shells – de petits fichiers malveillants installés sur le serveur, agissant comme des portes dérobées.

Même après correction de la faille, l’attaquant peut revenir à tout moment.

C’est comme un tunnel secret dans vos murs.

Ces attaques, souvent désignées sous le nom ToolShell, ont déjà touché des dizaines d’organisations, y compris des entités gouvernementales et de grandes entreprises.

Elles concernent principalement les serveurs SharePoint “on-premise”, pas SharePoint Online (version cloud de Microsoft 365).

Se défendre : les mesures essentielles à prendre

immédiatement

Face à cette menace, l’inaction n’est pas une option.

Microsoft publie activement des correctifs (certains sont déjà disponibles), mais la vigilance et la proactivité restent vos meilleurs remparts.

1. Appliquez les mises à jour sans attendre (et plus encore)

C’est la base en cybersécurité : installez les correctifs dès leur disponibilité.

Des patchs existent déjà pour SharePoint 2019 et Subscription Edition.

Pour SharePoint 2016, Microsoft y travaille encore.

⚠️ Mais attention : appliquer un correctif ne suffit pas !

Après la mise à jour, vous devez impérativement :

-

Changer les MachineKeys

-

Redémarrer IIS

Si vos clés ont déjà été volées avant le patch, l’attaquant peut encore les utiliser pour revenir discrètement.

C’est comme changer la serrure et les clés, surtout si une copie a été faite.

Microsoft a publié un guide précis pour faire pivoter ces clés.

2. Renforcez la détection avec AMSI et un antivirus/EDR

Activez AMSI (Antimalware Scan Interface) dans SharePoint.

Déployez un antivirus performant (comme Windows Defender) ou une solution EDR (Endpoint Detection and Response) sur vos serveurs.

AMSI agit comme un vigile numérique avancé, permettant aux applications de collaborer avec l’antivirus pour scanner les scripts et contenus en mémoire — y compris les web shells.

⚠️ Si AMSI n’est pas activable : déconnectez temporairement vos serveurs SharePoint d’internet jusqu’à ce que les patchs soient en place.

3. Surveillez activement toute activité suspecte et les web shells

La détection précoce est essentielle.

-

🔍 Surveillez vos serveurs SharePoint pour détecter tout comportement anormal.

-

🔍 Recherchez des fichiers ASPX suspects (ex. : spinstall0.aspx) dans les répertoires SharePoint — souvent utilisés comme web shells.

-

🔍 Observez les processus IIS de SharePoint : tentatives d’exécution de commandes anormales, connexions sortantes vers des IP inconnues, etc.

Si vous disposez d’un SIEM (Security Information and Event Management), configurez des alertes sur ces indicateurs de compromission.

En cas de détection, isolez les serveurs concernés et déclenchez une réponse à incident complète.

4. Appliquez le principe du moindre privilège et segmentez votre réseau

-

Les comptes de service et utilisateurs SharePoint ne doivent disposer que des droits strictement nécessaires.

-

N’accordez jamais plus d’accès que nécessaire.

-

Isolez les serveurs SharePoint des systèmes critiques via une segmentation réseau.

Cela limite la propagation latérale en cas de compromission.

Conclusion : la vigilance constante est votre meilleur bouclier

Ces vulnérabilités SharePoint nous rappellent brutalement que la cybersécurité est un combat permanent.

Les attaquants ne dorment jamais. Leurs méthodes évoluent constamment.

Et les plateformes collaboratives — cœur de l’échange d’informations sensibles — sont des cibles de choix.

Ne paniquez pas — mais agissez vite.

En combinant :

-

l’application rapide des correctifs

-

la surveillance active

-

la sécurisation des clés

-

et une défense en profondeur

… vous pouvez transformer votre château numérique en véritable forteresse.

La collaboration est essentielle pour votre entreprise — mais pas avec des cybercriminels.

Restez vigilant. Restez protégé.