Vulnérabilité critique dans les puces Qualcomm : un signal d’alarme pour la sécurité mobile

Vulnérabilité critique dans les puces Qualcomm : un signal d’alarme pour la sécurité mobile

Une faille majeure révélée en décembre 2025

En décembre 2025, Qualcomm a rendu publique une vulnérabilité critique, référencée sous le code CVE-2025-47372, susceptible d’affecter des centaines de millions d’appareils à travers le monde. Avec un score de 9 sur 10 sur l’échelle de sévérité CVSS, cette faille touche le processus de démarrage de nombreux smartphones Android, des modems 5G et divers systèmes embarqués. En clair, une grande partie des terminaux utilisés quotidiennement en entreprise — notamment les modèles équipés de puces Snapdragon chez Samsung, OnePlus ou Xiaomi — pourraient être exposés.

Comprendre la menace : quand le coffre-fort s’ouvre trop facilement

Pour saisir l’enjeu, il faut imaginer le démarrage d’un téléphone comme l’ouverture d’un coffre-fort : un moment critique où l’appareil vérifie sa propre intégrité. Or la vulnérabilité découverte permet à un attaquant de manipuler précisément cette étape initiale. Techniquement, il s’agit d’un buffer overflow, une erreur qui survient lorsque le système ne contrôle pas correctement la taille des données reçues. Un fichier malveillant peut alors dépasser l’espace prévu et injecter du code non autorisé.

La gravité tient au fait que l’attaque intervient avant le chargement du système d’exploitation. Les antivirus et autres solutions de sécurité, totalement aveugles à ce stade, ne peuvent ni détecter ni bloquer une compromission. De plus, un logiciel malveillant installé dans le bootloader résiste aux réinitialisations d’usine : même un téléphone “remis à zéro” demeure infecté.

Une menace à large spectre

Les puces concernées couvrent un large éventail : Snapdragon 8 (Gen 1 à Gen 3), les séries 6 et 7, les modems X65 et X75, ainsi que les modules FastConnect. Cela signifie que la majorité des smartphones Android récents pourraient être vulnérables, tout comme certains équipements industriels, automobiles et IoT. L’attaque ne se limite donc pas au simple cadre du téléphone mobile : elle touche l’écosystème numérique dans son ensemble.

Que doivent faire les entreprises ? Une course contre la montre

Face à une faille aussi profonde, les organisations disposent d’un levier essentiel : la mise à jour. Les terminaux Android doivent impérativement recevoir le patch de sécurité de décembre 2025. Les équipements professionnels, eux, nécessitent un contact direct avec les fournisseurs pour connaître les calendriers de déploiement. Les appareils les plus sensibles — ceux des dirigeants ou des équipes accédant à des données critiques — doivent être traités en priorité.

Au-delà de l’urgence immédiate, cette situation rappelle la nécessité d’une véritable discipline : disposer d’une politique de correction des failles, d’un outil de gestion centralisée des terminaux mobiles et d’audits réguliers pour vérifier que les appareils restent protégés.

La sécurité mobile, grande oubliée des entreprises

La vulnérabilité CVE-2025-47372 met en lumière un phénomène plus profond : la sécurité mobile demeure souvent le parent pauvre de la cybersécurité. Les audits révèlent fréquemment des appareils professionnels dont les mises à jour datent de six mois ou plus, des politiques inexistantes et des pratiques BYOD insuffisamment encadrées. Cette “dette de sécurité” fragilise les organisations et ouvre la voie à des menaces durables.

Lorsque la faille touche un composant aussi fondamental que le bootloader, les risques deviennent considérables : interception des communications, accès aux applications d’entreprise, vol d’identifiants ou encore espionnage industriel quasi indétectable.

Le smartphone professionnel, nouveau point d’entrée stratégique

Avec la généralisation du travail hybride, le smartphone n’est plus un outil périphérique : il devient l’un des points d’accès les plus directs au système d’information. Le protéger avec la même rigueur que les serveurs ou postes de travail n’est plus une option. Cela implique une gestion centralisée des terminaux, des délais stricts pour les mises à jour, un inventaire permanent et une sensibilisation régulière des utilisateurs.

Accompagner les entreprises vers une sécurité mobile renforcée

Pour les organisations qui souhaitent structurer ou renforcer leur approche, un accompagnement spécialisé peut faire la différence. Varden Security propose des audits de sécurité mobile, une aide à la mise en conformité NIS2 et un soutien pour le choix et le déploiement d’outils de gestion de flotte. Dans un environnement numérique où les menaces évoluent rapidement, cette vigilance devient un élément essentiel de la résilience des entreprises.

La dépendance critique des géants de la tech aux fournisseurs cloud : comprendre un risque devenu structurel

La dépendance critique des géants de la tech aux fournisseurs cloud : comprendre un risque devenu structurel

Introduction

Le paysage numérique mondial repose sur une idée simple : externaliser ce qui est trop coûteux ou trop complexe à gérer en interne.

Les géants de la tech ont été les premiers à adopter cette approche, en s’appuyant sur des infrastructures cloud à grande échelle pour déployer leurs services, assurer leur sécurité ou absorber des volumes de trafic colossaux.

Cette stratégie a permis une accélération de l’innovation, mais elle a aussi créé une dépendance profonde et parfois mal comprise vis-à-vis de quelques fournisseurs majeurs.

Aujourd’hui, un incident touchant l’un de ces acteurs peut impacter simultanément des milliers d’entreprises, y compris celles qui disposent des infrastructures les plus avancées.

La centralisation d’un écosystème qui se voulait distribué

Le cloud avait été imaginé comme un modèle distribué et résilient. Pourtant, au fil des années, une centralisation progressive s’est opérée autour d’un groupe restreint de fournisseurs offrant des services spécialisés : compute, stockage, sécurité, DNS, réseaux de diffusion, solutions d’authentification. Pour certains services, un ou deux acteurs captent quasiment tout le marché.

Ce phénomène a transformé ces fournisseurs en points névralgiques de l’internet moderne. Dès qu’un maillon critique rencontre une défaillance, c’est une part disproportionnée du web qui ralentit, se dégrade ou s’interrompt.

Cette concentration ne concerne pas seulement les infrastructures techniques, mais également les outils de développement, les services d’IA, les chaînes CI/CD, les plateformes de communication ou de paiement. De nombreuses entreprises, même très technologiquement avancées, n’ont plus qu’une visibilité partielle sur les dépendances indirectes intégrées par leurs outils ou partenaires.

L’illusion de la redondance totale

À première vue, les géants de la tech semblent protégés contre les interruptions grâce à leurs architectures distribuées, leurs datacenters multiples et leurs procédures de basculement. La réalité est plus nuancée.

La redondance sur laquelle repose l’internet moderne est souvent limitée à l’intérieur d’un même périmètre : plusieurs régions d’un même cloud provider, plusieurs zones protégées par un même opérateur réseau, ou plusieurs instances supportées par une même couche d’authentification.

Dès que cette couche commune connaît une défaillance, toutes les redondances internes deviennent invisibles. Un service peut disposer de serveurs parfaitement opérationnels, mais rester indisponible parce qu’un fournisseur tiers ne peut plus acheminer, résoudre ou authentifier le trafic. Cette asymétrie entre ce que l’entreprise contrôle et ce qu’elle externalise est l’une des fragilités les plus souvent sous-estimées.

Un écosystème d’interdépendances souvent invisibles

Le fonctionnement réel d’un service moderne s’apparente à une chaîne complexe d’acteurs connectés. Une application peut reposer sur un fournisseur cloud, qui lui-même utilise un réseau d’optimisation, qui dépend à son tour d’un registre DNS ou d’une autorité de certification, elle-même hébergée dans un autre cloud. Ces dépendances ne sont pas toujours documentées, et les entreprises ignorent parfois qu’elles sont vulnérables à des incidents survenus plusieurs couches plus loin que leurs propres contrats de service.

L’essor rapide des API, des plateformes low-code et des services SaaS accentue encore ce phénomène. Chaque brique intégrée ajoute un risque de dépendance supplémentaire. Les géants de la tech, malgré des ressources considérables, ne peuvent internaliser l’ensemble de ces fonctions. Ils deviennent alors eux-mêmes tributaires d’écosystèmes qu’ils ne contrôlent qu’en partie.

Un enjeu de résilience, mais aussi de confiance

Lorsque ces dépendances deviennent visibles — souvent lors d’une interruption de service — elles soulèvent des questions sur la confiance accordée aux infrastructures numériques globales. Pour les entreprises opérant dans des secteurs sensibles, la continuité de service n’est pas seulement un impératif commercial, mais aussi un enjeu réglementaire. Une interruption causée par un fournisseur externe peut entraîner des impacts contractuels, des risques réglementaires ou une perte de crédibilité auprès des clients finaux.

Le phénomène touche également l’IA générative et les services de calcul avancés. Les modèles les plus performants, utilisés par des millions d’utilisateurs, reposent eux aussi sur des chaînes techniques partiellement externalisées : c’est la preuve que la dépendance n’épargne plus aucun domaine, même les plus stratégiques.

Vers une nouvelle approche de la résilience numérique

Réduire la dépendance aux infrastructures cloud ne signifie pas revenir à un modèle totalement internalisé. En revanche, il devient nécessaire de repenser la manière dont les entreprises conçoivent leur architecture. L’objectif n’est pas de multiplier les fournisseurs pour “faire du multi-cloud” en théorie, mais de comprendre quelles briques méritent une diversification réelle, quelle autonomie minimale doit être préservée en cas d’incident, et quelles dépendances indirectes méritent d’être cartographiées et surveillées.

Cette approche nécessite une culture technique différente : plus transparente, plus consciente des chaînes d’interdépendances, et moins naïve face aux promesses de résilience totale souvent associées au cloud. Les entreprises les plus avancées commencent à intégrer des modes dégradés autonomes, à diversifier les points critiques comme le DNS ou l’authentification, et à revoir la manière dont elles confient leurs fonctions essentielles à des prestataires extérieurs.

Conclusion

La dépendance des géants de la tech aux infrastructures cloud n’est ni accidentelle ni temporaire. Elle est devenue un élément constitutif de l’économie numérique. Cette dépendance apporte puissance et efficacité, mais expose aussi à des risques systémiques difficilement maîtrisables. Comprendre ces risques, reconnaître la complexité des chaînes techniques et repenser la notion de résilience dans un monde cloud-centré sont désormais des enjeux majeurs pour toute organisation qui souhaite garantir la continuité de ses services et la confiance de ses utilisateurs.

Quand un vieux pilote fax devient une faille critique

L’histoire d’un fantôme numérique qui refait surface

C’est une histoire presque ironique, digne d’un roman de science-fiction : un petit morceau de code oublié, destiné à faire fonctionner les modems fax des années 2000, s’est révélé être, en 2025, une porte d’entrée redoutable dans les ordinateurs modernes.

Le pilote fautif, baptisé ltmdm64.sys, provient d’un constructeur désormais disparu — Agere/LSI — et il dormait tranquillement dans les entrailles de Windows depuis près de vingt ans.

Jusqu’à ce qu’un chercheur en sécurité découvre que ce vestige technologique permettait à un attaquant de prendre le contrôle total d’un système, en contournant toutes les protections.

Microsoft a jugé la situation suffisamment sérieuse pour adopter une décision rare : supprimer le pilote du système lors de la mise à jour d’octobre 2025, au lieu de tenter un correctif. Et pour cause : la vulnérabilité est activement exploitéedans la nature.

Le plus surprenant, c’est que même les utilisateurs qui n’ont jamais possédé de modem ou de fax sont concernés.

Un héritage numérique devenu vulnérabilité

Pour comprendre cette faille, il faut remonter à une époque où l’ordinateur était encore connecté au monde par un câble téléphonique. Les modems analogiques permettaient d’envoyer des fax ou de se connecter à Internet via une ligne RTC.

Windows intégrait donc, par défaut, une série de pilotes pour reconnaître ces périphériques.

Parmi eux : ltmdm64.sys, conçu pour gérer les modems Agere/LSI.

Ce composant n’a plus servi depuis des années, mais il est resté présent dans les versions successives du système. Et c’est là que le bât blesse.

Car un pilote, même inactif, reste chargeable en mémoire. Et celui-ci contenait une faille d’élévation de privilèges locale (LPE).

En clair, si un pirate parvient à déposer un programme sur un poste — via un phishing, une macro Word ou une extension malveillante — il peut ensuite exploiter cette faille pour devenir administrateur du système, c’est-à-dire s’attribuer tous les droits possibles.

À ce stade, les portes sont grandes ouvertes : il peut désactiver l’antivirus, masquer sa présence, installer des logiciels persistants, ou encore prendre le contrôle d’autres machines du réseau.

C’est une faille dite “de second étage” : elle ne permet pas d’entrer, mais elle permet de régner une fois à l’intérieur.

Microsoft choisit l’éradication

Habituellement, quand une vulnérabilité est découverte, Microsoft publie un correctif.

Mais cette fois, la firme de Redmond a tranché autrement. Le pilote étant ancien, peu documenté et appartenant à un fournisseur tiers disparu, le corriger aurait été risqué et coûteux.

Résultat : le 14 octobre 2025, le pilote ltmdm64.sys a été purement supprimé des mises à jour Windows.

Tous les systèmes à jour ne le contiennent plus.

Mais pour les organisations qui utilisent encore d’anciens modems fax — dans certaines administrations, hôpitaux ou usines — cela signifie aussi la fin du support matériel.

Un choix assumé par Microsoft : mieux vaut perdre une fonction obsolète que conserver une faille exploitable par les cybercriminels.

Une menace silencieuse pour toutes les entreprises

Contrairement à une attaque spectaculaire diffusée par Internet, cette faille agit dans l’ombre.

Elle nécessite que l’attaquant ait déjà un pied dans le système, mais elle devient alors un levier de puissance dévastateur.

C’est exactement le type de vulnérabilité recherché par les groupes de ransomware ou les opérations d’espionnage (APT) : une brique fiable pour élever leurs privilèges, contourner les défenses, et déclencher l’attaque finale.

Même les machines virtuelles ou les postes administratifs, dépourvus de tout modem, peuvent être touchés, car le pilote est parfois intégré dans les images système réutilisées à grande échelle (VDI, templates SCCM, etc.).

Autrement dit : si le fichier est sur votre disque, vous êtes vulnérable.

Comment savoir si vous êtes exposé ?

La vérification est simple.

Sur Windows, recherchez le fichier suivant :

C:\Windows\System32\drivers\ltmdm64.sysS’il est présent après la mise à jour d’octobre 2025, votre système n’est pas à jour ou votre image a réintroduit le pilote.

Les entreprises peuvent aussi automatiser la recherche via PowerShell ou leur outil EDR, en interrogeant les événements de chargement de pilotes (DriverLoad) pour détecter tout résidu de ltmdm64.sys.

La remédiation : agir vite et bien

Le mot d’ordre est simple : patcher immédiatement.

Installer les mises à jour cumulatives d’octobre 2025 est la seule manière sûre d’éliminer le pilote.

Pour les environnements où le déploiement est plus lent, des mesures temporaires existent :

-

bloquer explicitement le pilote via WDAC (Windows Defender Application Control) ;

-

activer HVCI / Memory Integrity, qui empêche le chargement de pilotes non sécurisés ;

-

supprimer le pilote du Driver Store via pnputil.

Une fois la correction appliquée, il est recommandé de :

-

changer les mots de passe administratifs locaux (via LAPS) ;

-

vérifier que l’antivirus et les protections EDR sont actifs ;

-

inspecter les traces système pour détecter d’éventuelles persistances.

Les implications réglementaires : un cas d’école NIS2 et DORA

Au-delà du risque technique, cette affaire illustre les nouvelles exigences de conformité européennes.

La directive NIS2, qui s’appliquera dès 2025 à de nombreux secteurs essentiels (énergie, santé, transport, services publics), impose de notifier toute faille de sécurité majeure sous 72 heures.

Le règlement DORA, pour le secteur financier, est encore plus strict : la notification initiale doit être faite dans les 4 à 24 heures.

Même si aucune donnée personnelle n’a fuité, un incident d’élévation de privilèges peut être considéré comme un événement significatif, s’il compromet la continuité ou la disponibilité d’un service.

Les entreprises doivent donc non seulement corriger la faille, mais aussi documenter leurs actions et préparer un rapport pour les autorités compétentes.

Les leçons à tirer : la dette technique, une menace invisible

Cette vulnérabilité agit comme un miroir : elle nous montre le coût caché de notre dette technique.

Chaque ligne de code, chaque pilote oublié, chaque fonction maintenue “pour compatibilité” peut devenir, un jour, un risque de sécurité.

Dans un environnement numérique où tout va vite, il est tentant de conserver les vieilles briques logicielles pour ne pas “casser” la chaîne. Mais cette inertie finit par se payer cher.

En choisissant de supprimer le pilote plutôt que de le corriger, Microsoft envoie un message clair :

le progrès en cybersécurité passe aussi par le nettoyage du passé.

Un avertissement pour l’avenir

Le cas de ltmdm64.sys n’est pas isolé.

Des dizaines de pilotes hérités — pour d’anciens périphériques, cartes réseau ou chipsets — dorment encore dans nos systèmes.

Ils sont rarement audités, souvent signés avec d’anciennes clés, et peuvent représenter autant de portes d’entrée potentielles pour les attaquants.

La solution ?

-

Intégrer un inventaire complet des pilotes (Software Bill of Materials, ou SBOM) dans la gestion de la sécurité.

-

Activer les protections modernes de Windows (WDAC, ASR, HVCI).

-

Nettoyer les images de déploiement et bannir tout composant inutile.

-

Mettre en place des tests d’intrusion réguliers pour vérifier l’efficacité des mesures.

En conclusion

Ce que révèle cette affaire, c’est qu’un simple fichier vieux de vingt ans peut encore mettre en péril la cybersécurité mondiale.

Ce n’est pas seulement une histoire technique : c’est un rappel philosophique sur notre rapport au progrès.

L’innovation ne consiste pas seulement à ajouter du nouveau, mais aussi à oser retirer ce qui n’a plus lieu d’être.

Un fax oublié peut paraître anecdotique.

Mais dans le monde numérique, les fantômes du passé savent encore, parfois, faire trembler le présent.

Le scandale H&M : une leçon de confidentialité pour les ressources humaines

H&M Allemagne : Un « bad buzz » à 35 millions d’€ et une réputation entachée !

Quand les RH viole la vie privée de leurs salariés

En 2020, la filiale allemande de H&M a écopé d’une amende record de 35,3 millions d’euros pour avoir espionné… ses propres employés. Pendant des années, les managers ont collecté des données ultra-personnelles — santé, vie de famille, croyances religieuses — sans base légale. Une violation flagrante du RGPD, notamment des articles 5 (minimisation) et 9 (interdiction du traitement de données sensibles). Au-delà de l’amende, c’est la réputation de l’entreprise qui a été mise en cause auprès de ses employés, ses partenaires et surtout ses clients.

Des entretiens de retour transformés en fiches secrètes

Entre 2014 et 2019, dans le centre H&M de Nuremberg, les responsables menaient des Welcome Back Talks censés faciliter le retour au travail. En réalité, ces entretiens servaient à collecter massivement les données personnelles de ses salariés, en particulier des détails intimes : symptômes de maladie, projets familiaux, vacances, voire opinions personnelles.

Ces notes étaient stockées dans un outil interne accessible à plusieurs dizaines de managers. Plus de 60 Go de données ont été collectées et stockées… Jusqu’au jour où une erreur de configuration a rendu ces fichiers visibles à tout le personnel… et révélé l’ampleur du scandale.

Trop tard pour éviter une crise d’image mondiale !

Le Commissariat à la protection des données et à la liberté d’information de Hambourg a tranché : une amende de 35,3 millions d’€ et un rappel à l’ordre historique.

H&M a, en effet, violé plusieurs principes clés du RGPD.

Face à cette décision, H&M a vite réagi : excuses publiques, indemnisation des employés et refonte totale de sa politique RH. Malheureusement, le mal était fait. Son image a été entachée…

Ce que les RH doivent retenir en termes de « Privacy »

L’affaire H&M a agi comme un électrochoc. Les services RH gèrent chaque jour des informations sensibles, sans cadre clair, le risque de dérive est immense.

Petit rappel :

Comment éviter ce type de scandale « RH »?

La règle d’or des RH en matière de données personnelles : ne garder que ce qui est strictement nécessaire. Et surtout, informer les salariés de chaque traitement.

Ces réflexes simples protègent autant les salariés que la réputation de votre entreprise.

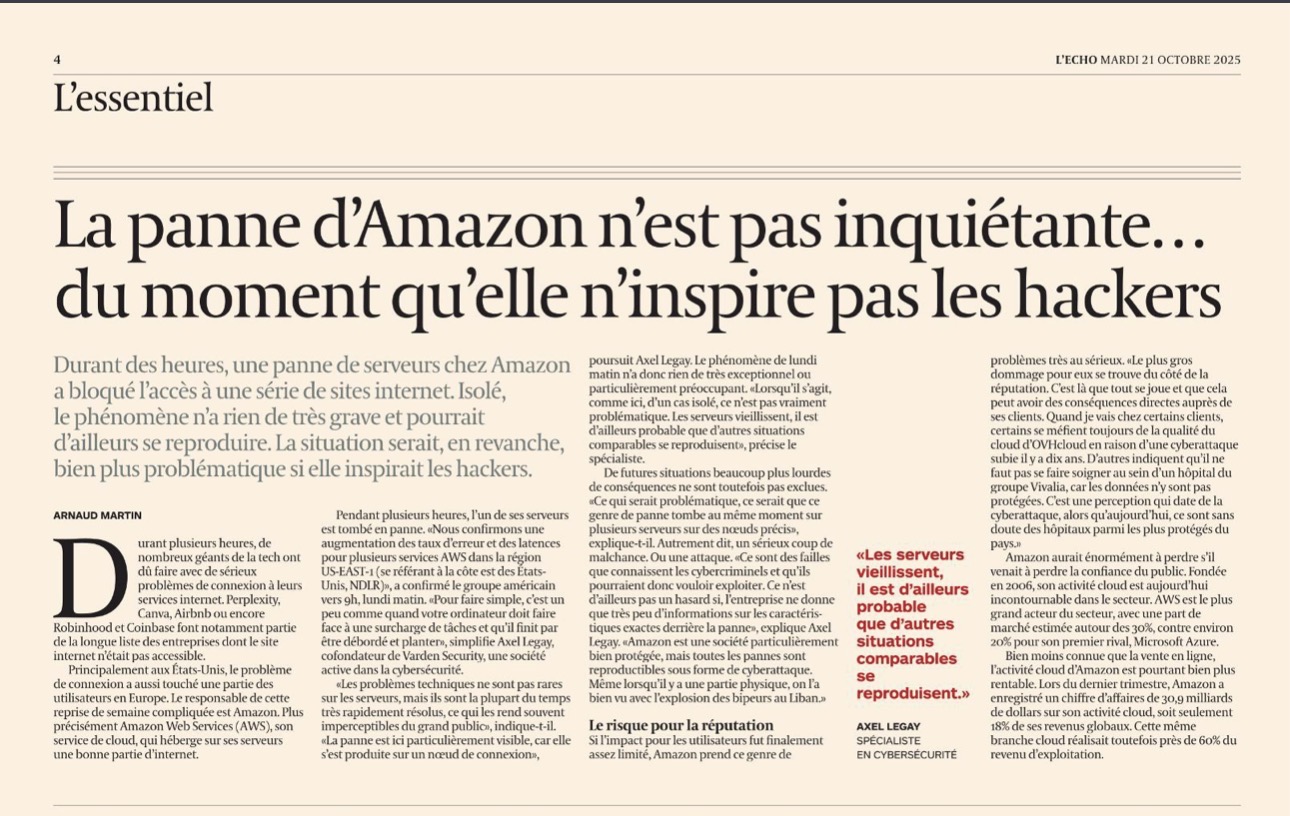

Panne d’AWS : un signal sans gravité immédiate, mais riche d’enseignements

Le 20 octobre 2025, une panne majeure a frappé Amazon Web Services (AWS), affectant de nombreux sites à travers le monde : Snapchat, Canva, Robinhood, Airbnb, Perplexity ou encore Coinbase ont été momentanément inaccessibles.

Si l’incident a été résolu en quelques heures, il met une fois encore en lumière la fragilité d’un internet trop dépendant de quelques géants du cloud, et les risques de dérives potentielles en matière de cybersécurité.

Notre co-fondateur, Axel Legay, s’est exprimé sur cet incident dans les colonnes du journal l’Echo, à retrouver ICI.

Une panne “banale” dans son origine

Selon Amazon, le dysfonctionnement provenait d’un serveur situé dans la région US-East-1, l’un des nœuds stratégiques de son réseau mondial.

« Nous confirmons une augmentation des taux d’erreur et des latences pour plusieurs services AWS », indiquait le groupe dans un communiqué.

En d’autres termes, un problème de surcharge a temporairement déséquilibré le système, provoquant un effet domino sur plusieurs plateformes.

Pour Axel Legay, cofondateur de Varden Security et spécialiste de cybersécurité, cette panne est « un peu comme quand votre ordinateur doit faire face à une surcharge de tâches et finit par être débordé ».

Ce type d’incident n’a rien d’exceptionnel : « Les problèmes techniques ne sont pas rares sur les serveurs, mais ils sont la plupart du temps très rapidement résolus », précise-t-il.

Ce qui distingue cette panne, c’est sa visibilité : elle s’est produite sur un nœud critique, amplifiant l’effet perçu par le public.

Des infrastructures vieillissantes et une probabilité de récidive

L’incident ne serait pas lié à une faille de sécurité, mais plutôt à l’usure naturelle des infrastructures.

« Les serveurs vieillissent, il est d’ailleurs probable que d’autres situations comparables se reproduisent », estime Axel Legay.

Cette observation rappelle un fait souvent négligé : derrière le cloud, censé évoquer la légèreté et la modernité, se cache un réseau très matériel de serveurs, de câbles et de data centers, soumis à l’usure et aux aléas électriques.

Le vrai risque : inspirer les hackers

L’enjeu principal ne réside donc pas dans la panne elle-même, mais dans la leçon qu’elle pourrait offrir aux cybercriminels.

« Ce qui serait problématique, ce serait que ce genre de panne tombe au même moment sur plusieurs serveurs ou nœuds précis », avertit Legay.

Autrement dit, si une attaque venait à exploiter ces points faibles, les conséquences seraient autrement plus graves.

Les failles techniques, même mineures, constituent en effet une porte d’entrée potentielle pour des attaques ciblées.

D’où la prudence d’Amazon : « Ce n’est pas un hasard si l’entreprise communique peu sur les caractéristiques exactes de la panne », ajoute le spécialiste.

Une question de réputation plus que de technique

Pour Amazon, le principal danger est d’ordre réputationnel.

« Le plus gros dommage pour eux se trouve du côté de la réputation. C’est là que tout se joue », souligne Axel Legay.

Une panne technique se répare, une perte de confiance met des années à se résorber.

L’expert cite l’exemple du fournisseur français OVHcloud, dont une cyberattaque survenue il y a une décennie continue de hanter l’image de fiabilité auprès de certains clients.

De même, un incident d’ampleur sur AWS pourrait ébranler la confiance des entreprises qui lui confient leurs données les plus sensibles.

Un empire du cloud aux pieds d’argile

AWS, filiale d’Amazon fondée en 2006, représente aujourd’hui près de 30 % du marché mondial du cloud, loin devant Microsoft Azure (environ 20 %).

Si cette activité ne constitue que 18 % du chiffre d’affaires global du groupe, elle génère près de 60 % de ses profits.

Autrement dit, le cloud est le cœur financier d’Amazon, et toute atteinte à sa stabilité – fût-elle passagère – a un retentissement majeur.

Vers un internet plus résilient ?

La panne du 20 octobre n’est pas alarmante en soi ; elle rappelle surtout la centralisation extrême de nos infrastructures numériques.

Chaque incident d’AWS agit comme un test grandeur nature de notre dépendance collective.

Tant que ces pannes restent accidentelles et maîtrisées, le système tient. Mais si un jour, elles venaient à être provoquées ou exploitées, la fragilité de notre monde connecté apparaîtrait au grand jour.

British Airways : une « petite faille » à 20 millions de livres

« Errare humanum est, perseverare diabolicum ». Quand la confiance vacille, on en peut en payer le prix.

L’affaire British Airways (BA) est devenue un cas d’école en matière de cybersécurité et de conformité au RGPD : une faille technique minime, exploitée par des cybercriminels aguerris, s’est transformée en une amende de 20 millions de livres et une crise réputationnelle majeure.

La faille : un script tiers détourné

L’été 2018, entre le 22 juin et le 5 septembre, des pirates infiltrent le site officiel de BA via un script JavaScript obsolète(Modernizr), compromis depuis des années. Cette technique est typique du groupe Magecart, collectif criminel spécialisé dans le web skimming (injection de code sur des sites e-commerce pour voler les données de paiement).

Leur méthode :

-

injection d’un code malveillant sur la page de paiement ;

-

redirection des données clients vers un faux domaine quasi identique (baways.com) ;

-

collecte silencieuse de données personnelles et bancaires (noms, adresses, numéros de carte, CVV).

En deux mois, plus de 430 000 personnes sont impactées – clients comme employés. Le tout sans détection immédiate : preuve qu’une absence de supervision proactive (via un SIEM – Security Information and Event Management, un outil de corrélation d’alertes – et un SOC – Security Operations Center, centre de surveillance dédié – ou encore un EDR, Endpoint Detection and Response, pour analyser les postes de travail) laisse le champ libre à ce type d’attaque.

Ce que l’ICO reproche à British Airways

L’Information Commissioner’s Office (ICO, régulateur britannique des données) a pointé de graves manquements aux articles 5(1)(f) et 32 du RGPD (Règlement Général sur la Protection des Données, cadre européen de protection des données personnelles).

Les lacunes identifiées étaient multiples :

-

Identifiants sensibles stockés en clair : login et mots de passe d’administrateurs accessibles.

-

Absence de MFA (Multi-Factor Authentication, authentification multifacteur), pourtant devenue un standard de sécurité sur les systèmes critiques.

-

Données bancaires conservées illégalement, y compris les CVV, en violation du PCI DSS (Payment Card Industry Data Security Standard, norme mondiale de sécurité pour les paiements).

-

Surveillance et audit insuffisants, aucun mécanisme robuste de détection d’intrusion.

-

Chaîne de confiance défaillante : un script tiers vulnérable exploité, révélant une gouvernance insuffisante des prestataires.

Autrement dit, BA a manqué aux fondamentaux de la cyber-hygiène. Des mesures reconnues comme standards – ISO 27001 (International Organization for Standardization 27001, norme internationale de gestion de la sécurité de l’information), NIS2 (Network and Information Security Directive 2, directive européenne pour les secteurs essentiels), DORA (Digital Operational Resilience Act, règlement européen sur la résilience du secteur financier) – auraient permis d’éviter une telle situation.

L’amende : spectaculaire et symbolique

En juillet 2019, l’ICO annonçait une amende record de 183 millions de livres (1,5 % du chiffre d’affaires mondial). Finalement, la sanction fut réduite à 20 millions de livres en octobre 2020.

Malgré cette réduction, il s’agit à l’époque de la plus lourde amende jamais infligée par le régulateur britannique. Le message est clair : l’inaction coûte cher – en argent, en image et en confiance.

Les leçons à retenir

Cette affaire a marqué un tournant et illustre plusieurs enseignements pour toutes les organisations manipulant des données sensibles :

-

La sécurité ne s’arrête pas au pare-feu : mises à jour régulières, contrôle des scripts tiers, segmentation réseau sont indispensables.

-

Supervision proactive : détection rapide des signaux faibles via SOC, SIEM, EDR, en cohérence avec les recommandations de l’ANSSI.

-

Gestion des tiers et supply chain : un pilier du NIS2 et de DORA, désormais incontournable.

-

Pouvoir dissuasif du RGPD : les amendes (jusqu’à 20 M€ ou 4 % du CA mondial) ne sont pas théoriques, elles tombent.

-

Communication transparente et rapide : notifier dans les 72 heures (article 33 du RGPD) et informer les victimes (article 34).

-

Culture de sécurité : la responsabilité ne repose pas que sur les techniciens, mais aussi sur la gouvernance et les décisions budgétaires.

Conclusion

Le cas British Airways dépasse la simple “faille technique exploitée”. C’est une démonstration des dynamiques de responsabilité dans le monde numérique moderne. Une mise à jour oubliée, un fournisseur non audité, une supervision absente… et le coût se chiffre en millions.

Avec le RGPD comme socle, et désormais NIS2 et DORA pour les secteurs critiques, les régulateurs rappellent que la cybersécurité n’est plus une option : c’est un enjeu stratégique, juridique et moral. La confiance numérique se construit – ou se perd – à coups de vigilance quotidienne.

Chaîne d’approvisionnement numérique : la bombe à retardement de la cybersécurité

À l’horizon 2025, près d’une entreprise sur deux pourrait être victime d’une cyberattaque via ses fournisseurs. Le cabinet Gartner estime que ces incidents ont déjà augmenté de 300 % depuis 2021. Une tendance lourde qui révèle un changement de stratégie des cybercriminels : plutôt que d’attaquer les grandes entreprises directement, mieux protégées, ils s’infiltrent par leurs prestataires.

Pourquoi les sous-traitants sont devenus la cible idéale

La logique des attaquants est implacable : un seul fournisseur compromis peut ouvrir la voie à des milliers de victimes. Les sous-traitants, souvent moins armés en cybersécurité que leurs clients, représentent une faille systémique.

À cela s’ajoute un élément psychologique : la confiance implicite accordée aux partenaires. Or, cette confiance est précisément ce que les cybercriminels exploitent.

Les chiffres en témoignent. En 2024, la moitié des incidents rapportés dans l’Union européenne concernaient des secteurs hautement stratégiques – santé, énergie, transport – tous dépendants de chaînes de sous-traitance.

Des impacts qui dépassent l’informatique

Les attaques sur la chaîne d’approvisionnement ne se limitent pas à une panne passagère. Elles entraînent des pertes économiques, juridiques et réputationnelles.

-

4,91 millions de dollars : coût moyen d’un incident prévu en 2025.

-

267 jours : temps moyen nécessaire pour se remettre d’une attaque.

-

138 milliards de dollars : pertes globales estimées d’ici 2031.

-

40 % des cyberattaques ciblent déjà les PME et TPE, avec un coût moyen de 59 000 € par incident.

Pour une petite structure, ces chiffres se traduisent souvent par des semaines d’arrêt d’activité – et parfois, la faillite.

Trois attaques qui ont marqué un tournant

Certaines affaires récentes ont montré la puissance de l’effet domino :

-

SolarWinds : 18 000 organisations espionnées pendant 14 mois.

-

Kaseya : 1 500 entreprises paralysées via leurs prestataires IT.

-

MOVEit : 93,3 millions de personnes exposées à la suite d’une seule faille.

Ces cas démontrent qu’une vulnérabilité unique peut provoquer une onde de choc mondiale.

Comment renforcer la résilience ?

La cybersécurité ne peut plus se limiter aux frontières de l’entreprise. Elle doit inclure tout l’écosystème de partenaires. Parmi les pistes incontournables :

-

Cartographier ses dépendances grâce à un inventaire des composants logiciels (SBOM).

-

Adopter le principe de Zero Trust : ne jamais faire confiance par défaut, même à ses fournisseurs.

-

Surveiller en continu les activités suspectes, comme le recommande l’ANSSI.

-

Évaluer la robustesse des prestataires, exigence centrale du règlement européen DORA.

-

S’appuyer sur des normes reconnues, telles que l’ISO 27001, pour prouver la solidité de ses dispositifs.

L’intelligence artificielle, alliée ou menace ?

L’IA amplifie la course entre attaquants et défenseurs.

-

Côté pirates : intrusions automatisées, phishing ultra-ciblé, exploitation de failles à grande échelle.

-

Côté entreprises : détection prédictive, analyse comportementale, réponse rapide aux incidents.

Le retard d’adoption de ces outils par les sous-traitants pourrait aggraver leur vulnérabilité.

Une pression réglementaire accrue

Les institutions européennes durcissent les règles. Les prestataires ne peuvent plus se défausser :

-

NIS2 engage directement la responsabilité des dirigeants en cas de manquement.

-

DORA impose des clauses contractuelles et une surveillance accrue des fournisseurs TIC critiques.

-

RGPD oblige à notifier toute violation de données dans les 72 heures, sous peine de sanctions pouvant atteindre 4 % du chiffre d’affaires mondial.

-

CaRE, plus adapté aux PME, combine prévention, détection et indemnisation.

De la dépendance à la responsabilité

La cybersécurité n’est plus une affaire réservée aux spécialistes techniques. Elle est devenue un enjeu stratégique et vital pour la survie des entreprises.

Chaque sous-traitant doit comprendre qu’il est un maillon critique de la chaîne de valeur, qu’il peut devenir la porte d’entrée d’une cyberattaque, et qu’il engage désormais sa responsabilité légale et économique dans la résilience de ses clients.

👉 La question à poser à chaque dirigeant est simple : votre entreprise a-t-elle cartographié ses dépendances et évalué la robustesse cyber de ses fournisseurs ?

Parce qu’à l’ère numérique, la faiblesse de vos partenaires peut devenir… votre chute.

Les murs anti-drones : l’urgence d’un rattrapage stratégique

Ces derniers jours, plusieurs aéroports européens — au Danemark, en Suède et en Allemagne — ont été contraints d’interrompre ou de perturber leurs activités à cause de drones non identifiés. Ces survols, parfois prolongés, ne sont pas de simples provocations : ils ressemblent davantage à des tests de vulnérabilité. Chaque incident envoie un message limpide : nos infrastructures critiques sont exposées, et il est aujourd’hui possible de paralyser une capitale européenne avec quelques appareils bon marché.

Un drone à 500 euros peut coûter plusieurs millions à un aéroport en une seule après-midi.

Un savoir-faire né de la guerre en Ukraine

La guerre en Ukraine a été un révélateur brutal. Les drones n’y sont pas seulement des instruments d’observation : ils sont devenus des armes de précision, des plateformes de reconnaissance et des munitions rôdeuses. Des quadricoptères civils modifiés guident les tirs d’artillerie ou larguent des grenades, tandis que des drones kamikazes à longue portée saturent les défenses adverses.

Trois leçons ressortent de ce conflit :

La démocratisation de la guerre aérienne, où quelques centaines d’euros suffisent à rivaliser avec des systèmes valant des millions ;

La saturation des défenses par des vagues de drones low-cost ;

Et la montée en autonomie, qui réduit l’efficacité du brouillage classique.

L’Ukraine est ainsi devenue un laboratoire grandeur nature, dont les enseignements se diffusent déjà au-delà du champ de bataille.

L’exemple iranien : produire simple, frapper fort

L’Iran a pris une avance stratégique en investissant massivement dans des drones peu coûteux, simples, mais produits à grande échelle. Les Shahed-136, utilisés en Ukraine par la Russie, incarnent cette logique : des engins robustes, capables de parcourir des centaines de kilomètres, dotés d’une charge explosive, et surtout fabriqués en série à des prix dérisoires.

La quantité a remplacé la sophistication comme critère de puissance.

Cette stratégie a permis à Téhéran de devenir fournisseur pour Moscou et pour d’autres alliés, diffusant un savoir-faire qui change les équilibres militaires. Pendant ce temps, l’Europe, fragmentée et lente, a laissé passer une décennie critique.

Les aéroports : premières victimes de cette asymétrie

Les survols observés à Copenhague, Stockholm ou Hambourg ces derniers jours ne sont probablement pas des erreurs isolées. Ils ressemblent davantage à des opérations de reconnaissance : observer, filmer, cartographier les réactions des forces de sécurité, tester les temps de réponse.

Un seul drone peut immobiliser un aéroport entier, interrompre des dizaines de vols et causer des pertes colossales. Plus grave encore, ces survols sapent la confiance du public et révèlent à quel point l’Europe a négligé sa défense civile face à cette nouvelle génération de menaces.

Les murs anti-drones : promesses et limites

Pour répondre à cette menace, des solutions dites de « murs anti-drones » se déploient peu à peu. Elles combinent radars, caméras thermiques, capteurs radio et IA de détection, avec des contre-mesures allant du brouillage à la neutralisation physique (filets, intercepteurs, lasers).

Leur efficacité est indéniable, mais leur coût et leur complexité freinent leur déploiement. Équiper un aéroport complet peut nécessiter plusieurs dizaines de millions d’euros et une coordination réglementaire délicate. Les systèmes doivent évoluer sans cesse, car chaque avancée technologique côté défense entraîne une contre-innovation côté attaque.

La défense doit devenir économique et modulaire, sinon elle perdra la guerre des coûts.

L’urgence du rattrapage

L’Europe n’a plus le luxe du temps. Les États qui ont anticipé — Iran, Turquie, Israël, Chine — exportent désormais leur savoir-faire et redessinent les équilibres militaires mondiaux. Pendant ce temps, nos capitales sont vulnérables à des drones qui, dans certains cas, coûtent moins qu’un smartphone.

Rattraper ce retard signifie agir immédiatement :

Investir massivement dans des systèmes anti-drones modulaires et interconnectés,

Mutualiser les achats au niveau européen pour réduire les coûts,

Adapter le cadre légal pour autoriser l’emploi de brouilleurs et de moyens militaires en contexte civil,

Former et entraîner régulièrement les opérateurs de sécurité à ces scénarios.

Ne pas agir maintenant, c’est accepter qu’un essaim de drones puisse, demain, immobiliser une capitale entière.

Conclusion : un choix de souveraineté

Nous vivons un moment charnière. Les drones ont déjà redessiné le champ de bataille en Ukraine et démontré leur efficacité stratégique. Les survols récents dans les aéroports du Danemark, de Suède et d’Allemagne montrent que cette réalité est désormais à nos portes.

Soit l’Europe rattrape son retard maintenant, soit elle restera spectatrice impuissante face à une menace qui se renforce chaque jour.

Cyberattaques en Belgique : quand la guerre hybride s’invite aux portes de l’Europe

Une menace qui dépasse la technique

La Belgique a connu plusieurs cyberattaques majeures ces dernières années, visant des infrastructures critiques et stratégiques. En 2021, l’attaque contre Belnet a paralysé le réseau reliant les administrations, universités et centres de recherche. Plus récemment, des attaques ont visé des hôpitaux, des ports, mais aussi des sous-traitants de l’aéroport de Bruxelles, qui jouent un rôle clé dans la logistique et la sécurité aérienne.

Ces opérations, souvent attribuées à des acteurs liés à la Russie ou à la Chine, ne visent pas uniquement à bloquer un service : elles cherchent à tester la résilience du pays, à désorganiser temporairement des secteurs vitaux, et à instiller la peur dans la population.

La guerre hybride en action

Ces attaques s’inscrivent dans une stratégie de guerre hybride :

Psychologique : cibler un hôpital ou un sous-traitant de l’aéroport de Bruxelles provoque immédiatement un sentiment d’insécurité. Les citoyens comprennent que leurs déplacements ou leurs soins peuvent être perturbés à tout moment.

Stratégique : perturber les transports, ralentir le fret aérien ou maritime, bloquer temporairement des trains ou retarder des vols sont autant de moyens de démontrer la vulnérabilité d’un pays situé au cœur de l’Europe.

Opérationnelle : les attaquants testent la capacité de réaction. Chaque incident est une sorte d’“exercice grandeur nature” pour mesurer combien de temps il faut avant que les systèmes soient rétablis et que la coordination reprenne.

Le précédent des attentats de Bruxelles

L’histoire récente rappelle que la désorganisation des communications peut coûter des vies. Lors des attentats du 22 mars 2016 à Bruxelles, le réseau téléphonique avait été saturé. Cette perturbation a entravé la coordination des secours : des ambulances et des équipes médicales n’ont pas pu être déployées efficacement, retardant la prise en charge de victimes graves.

Une attaque cyber ciblant les réseaux de communication ou les systèmes de gestion des urgences pourrait reproduire, voire amplifier, ce type de chaos – sans qu’aucune bombe n’explose.

Pourquoi la Belgique est un terrain d’essai

La Belgique concentre plusieurs atouts et vulnérabilités :

Institutions internationales : l’OTAN et l’Union européenne à Bruxelles font du pays une cible symbolique.

Infrastructures interconnectées : le port d’Anvers, l’aéroport de Bruxelles et les réseaux ferroviaires sont vitaux pour l’économie européenne. Une panne, même brève, peut perturber l’ensemble de la chaîne logistique.

Écosystème de sous-traitance : de nombreux services critiques (sécurité, bagages, systèmes IT aéroportuaires) sont gérés par des prestataires privés, souvent moins protégés que les institutions centrales, ce qui en fait une porte d’entrée privilégiée pour les attaquants.

Conséquences pour les citoyens et l’État

Les impacts potentiels dépassent la simple technique :

Perte de confiance : un citoyen qui ne peut pas voyager, recevoir des soins ou communiquer en urgence doute de la capacité de l’État à le protéger.

Risque d’escalade : une attaque de test aujourd’hui peut se transformer demain en attaque coordonnée, paralysant transports, hôpitaux et communication.

Impact économique : une cyberattaque sur le port d’Anvers ou sur l’aéroport de Bruxelles pourrait coûter des dizaines de millions d’euros par jour en pertes logistiques et commerciales.

La nécessité d’une cybersécurité renforcée

Pour répondre à cette menace, trois axes sont essentiels :

Coordination nationale : renforcer le rôle du Centre pour la Cybersécurité Belgique (CCB) et lier davantage les opérateurs de transport, d’énergie et de santé dans les plans de crise.

Investissements massifs : consacrer des budgets équivalents à ceux de la défense classique, car une cyberattaque peut paralyser un pays aussi sûrement qu’un missile.

Culture cyber : former les entreprises et les citoyens aux réflexes de sécurité. Une campagne de sensibilisation nationale, associée à des exercices de crise, peut limiter les dégâts d’une attaque réelle.

Conclusion

Les cyberattaques récentes ne sont pas des incidents isolés. Elles s’inscrivent dans une stratégie de guerre hybride, visant à intimider, perturber et tester les défenses d’un pays au cœur de l’Europe.

La Belgique, carrefour logistique et diplomatique, doit investir massivement dans sa résilience numérique. Car la prochaine attaque pourrait ne pas viser uniquement à faire peur, mais à désorganiser en profondeur les transports, la santé et la communication — avec des conséquences comparables à une attaque physique.

Cyberattaque majeure : comment un logiciel de bagages paralyse trois aéroports européens

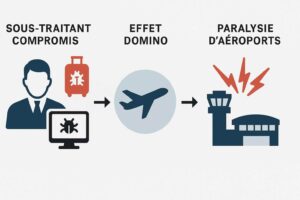

1. Un maillon faible qui devient point d’entrée

Ce week-end, entre le 19 et le 21 septembre, trois grands aéroports européens – Brussels Airport, Heathrow et Berlin Brandenburg – ont vu leur fonctionnement basculer dans le chaos.

Le problème ne venait ni des avions, ni des systèmes de sécurité aérienne. La panne concernait un logiciel bien plus discret : MUSE, développé par Collins Aerospace, qui gère la gestion des bagages dans plus de 170 aéroports à travers le monde.

Ce qui semble être une tâche logistique secondaire s’est transformée en point de défaillance critique. Car sans bagages correctement enregistrés et suivis, impossible de faire tourner normalement un aéroport. Résultat :

-

50 % des vols annulés à Brussels Airport

-

Files d’attente de plus de 3 heures à Heathrow

-

Plus de 35 000 passagers affectés

-

Retour aux étiquettes manuscrites

Pendant ce temps, Frankfurt, Zurich et Paris CDG sont restés opérationnels. Pourquoi ? Parce qu’ils n’utilisaient pas MUSE.

2. Comment l’attaque a fonctionné

L’enquête a attribué l’attaque au groupe BianLian, déjà connu dans le secteur. Leur stratégie a été redoutablement simple et efficace :

-

Reconnaissance ciblée : le groupe connaissait déjà Collins Aerospace après une compromission en 2023.

-

Exploitation d’une vulnérabilité connue : ils ont utilisé ProxyShell, une faille dans les serveurs Microsoft Exchange, toujours présente dans certains environnements mal corrigés.

-

Choix du timing : l’attaque a été déclenchée un vendredi soir à 23h, moment où les équipes IT sont réduites.

-

Effet domino : en compromettant le fournisseur centralisé, ils ont paralysé en cascade tous les aéroports dépendants de MUSE.

Là où un ransomware classique visait à extorquer de l’argent, ici l’objectif était clair : créer la paralysie opérationnelle.

3. Les enseignements à tirer

Cette attaque illustre trois leçons essentielles :

🔑 Le mythe du fournisseur “sans risque”

Un logiciel de bagages ne semble pas stratégique. Pourtant, en l’absence de redondance, sa défaillance a stoppé l’activité entière de plusieurs hubs européens.

🔑 La vulnérabilité de la supply chain

Vous pouvez protéger vos propres serveurs, mais si vos fournisseurs critiques sont compromis, c’est toute votre organisation qui tombe. La sécurité d’un écosystème est celle de son maillon le plus faible.

🔑 L’importance de l’architecture et de la diversification

Les aéroports qui avaient diversifié leurs systèmes ont continué à fonctionner. Ceux qui dépendaient d’un seul fournisseur ont été bloqués.

4. Pourquoi cette attaque nous concerne tous

On pourrait penser que cette histoire ne concerne que l’aéronautique. Mais elle met en lumière un point central : la cybersécurité est transversale et multisectorielle.

-

Une brèche dans la gestion des bagages = paralysie des aéroports.

-

Une attaque sur un fournisseur cloud = paralysie de milliers d’entreprises.

-

Une vulnérabilité dans un sous-traitant logistique = blocage d’une chaîne d’approvisionnement entière.

La cybersécurité n’est donc pas seulement une affaire d’IT. C’est une question de résilience opérationnelle pour tous les secteurs : santé, transport, énergie, administrations.

Conclusion

Conclusion

Cette attaque de BianLian nous rappelle que la menace ne vient pas toujours d’où on l’attend. Un logiciel considéré comme périphérique peut, s’il est compromis, avoir un impact systémique majeur.

👉 Comprendre que la cybersécurité est transversale et multisectorielle, c’est accepter que la protection de nos systèmes ne se limite pas à nos propres infrastructures, mais s’étend à l’ensemble de nos partenaires et fournisseurs.

Dans un monde interconnecté, la sécurité des autres est aussi la nôtre.